Πώς να εντοπίσετε το κακόβουλο λογισμικό VPNFilter προτού να καταστρέψει τον δρομολογητή σας

Διαφήμιση

Ο δρομολογητής, η συσκευή δικτύου και το κακόβουλο πρόγραμμα Internet of Things είναι όλο και συχνότερα. Οι περισσότεροι εστιάζουν στη μόλυνση των ευάλωτων συσκευών και την προσθήκη τους σε ισχυρά botnets. Οι συσκευές δρομολογητών και το Ίντερνετ των πραγμάτων (IoT) είναι πάντα ενεργοποιημένες, πάντα συνδεδεμένες και περιμένουν για οδηγίες. Τέλεια κτηνοτροφία botnet, τότε.

Αλλά δεν είναι όλα τα κακόβουλα προγράμματα τα ίδια.

Το VPNFilter αποτελεί καταστροφική απειλή κακόβουλου λογισμικού για τους δρομολογητές, τις συσκευές IoT και ακόμη και με ορισμένες συσκευές αποθήκευσης συνδεδεμένες στο δίκτυο (NAS). Πώς ελέγχετε για μια λοίμωξη από το VPNFilter κακόβουλου λογισμικού; Και πώς μπορείτε να το καθαρίσετε; Ας ρίξουμε μια πιο προσεκτική ματιά στο VPNFilter.

Τι είναι το VPNFilter;

Το VPNFilter είναι μια εκλεπτυσμένη παραλλαγή κακόβουλου λογισμικού που στοχεύει κυρίως σε συσκευές δικτύωσης από ένα ευρύ φάσμα κατασκευαστών, καθώς και συσκευές NAS. Το VPNFilter εντοπίστηκε αρχικά στις συσκευές δικτύου Linksys, MikroTik, NETGEAR και TP-Link, καθώς και σε συσκευές QNAP NAS, με περίπου 500.000 λοιμώξεις σε 54 χώρες.

Η ομάδα που ανακάλυψε την VPNFilter, Cisco Talos, ενημέρωσε πρόσφατα τις λεπτομέρειες σχετικά με το κακόβουλο λογισμικό, υποδεικνύοντας ότι οι συσκευές δικτύωσης από κατασκευαστές όπως οι ASUS, D-Link, Huawei, Ubiquiti, UPVEL και ZTE εμφανίζουν τώρα μολύνσεις VPNFilter. Ωστόσο, τη στιγμή της γραφής δεν επηρεάζονται συσκευές δικτύου της Cisco.

Το κακόβουλο λογισμικό είναι σε αντίθεση με τα περισσότερα άλλα κακόβουλα λογισμικά που επικεντρώνονται στο IoT, διότι εξακολουθεί να υφίσταται μετά την επανεκκίνηση του συστήματος, καθιστώντας δύσκολη την εξάλειψή του. Οι συσκευές που χρησιμοποιούν τα προεπιλεγμένα διαπιστευτήριά τους σύνδεσης ή με γνωστά τρωτά σημεία μηδέν, τα οποία δεν έχουν λάβει ενημερώσεις υλικολογισμικού, είναι ιδιαίτερα ευάλωτα.

Τι κάνει το VPNFilter;

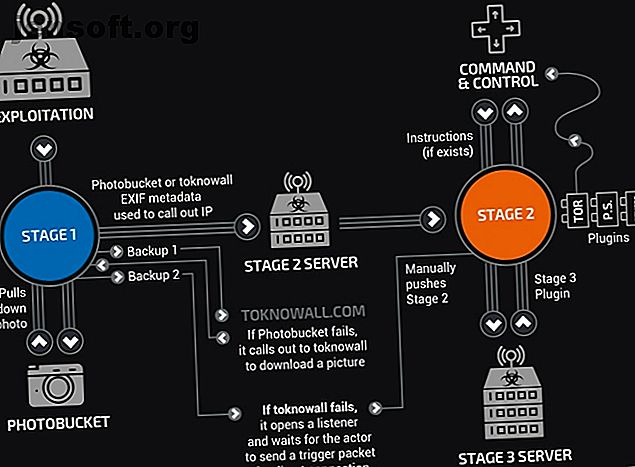

Έτσι, το VPNFilter είναι μια "πολυεπίπεδη, αρθρωτή πλατφόρμα" που μπορεί να προκαλέσει καταστροφικές βλάβες στις συσκευές. Επιπλέον, μπορεί επίσης να χρησιμεύσει ως απειλή συλλογής δεδομένων. Το VPNFilter λειτουργεί σε διάφορα στάδια.

Στάδιο 1: Το VPNFilter Stage 1 καθιερώνει μια πρόσοψη πάνω στη συσκευή, επικοινωνώντας με τον κεντρικό υπολογιστή εντολών και ελέγχου (C & C) για να κατεβάσετε πρόσθετα στοιχεία και περιμένετε οδηγίες. Το Στάδιο 1 έχει επίσης πολλαπλές ενσωματωμένες απολύσεις για τον εντοπισμό των C & C του σταδίου 2 σε περίπτωση αλλαγής υποδομής κατά τη διάρκεια της ανάπτυξης. Το κακόβουλο πρόγραμμα VPNFilter της Στάδιο 1 είναι επίσης σε θέση να επιβιώσει από μια επανεκκίνηση, καθιστώντας την μια ισχυρή απειλή.

Στάδιο 2: Το VPNFilter Stage 2 δεν παραμένει μέσω μιας επανεκκίνησης, αλλά διαθέτει ένα ευρύτερο φάσμα δυνατοτήτων. Το στάδιο 2 μπορεί να συλλέγει ιδιωτικά δεδομένα, να εκτελεί εντολές και να παρεμβαίνει στη διαχείριση συσκευών. Επίσης, υπάρχουν διαφορετικές εκδόσεις του Σταδίου 2 στη φύση. Ορισμένες εκδόσεις είναι εξοπλισμένες με μια καταστροφική μονάδα που αντικαθιστά ένα διαμέρισμα του firmware της συσκευής και στη συνέχεια επανεκκινεί για να καταστήσει τη συσκευή μη χρησιμοποιήσιμη (βασικά τα κακόβουλα προγράμματα, ο δρομολογητής, το IoT ή η συσκευή NAS).

Στάδιο 3: Οι μονάδες VPNFilter Stage 3 λειτουργούν σαν plugins για το Στάδιο 2, επεκτείνοντας τη λειτουργικότητα του VPNFilter. Μια μονάδα λειτουργεί ως παγιδευτής πακέτων που συλλέγει την εισερχόμενη κίνηση στη συσκευή και κλέβει τα διαπιστευτήρια. Ένας άλλος επιτρέπει στο κακόβουλο πρόγραμμα Stage 2 να επικοινωνεί με ασφάλεια χρησιμοποιώντας το Tor. Η Cisco Talos βρήκε επίσης μια ενότητα που εισάγει κακόβουλο περιεχόμενο στην κυκλοφορία που περνάει μέσα από τη συσκευή, πράγμα που σημαίνει ότι ο χάκερ μπορεί να προσφέρει περαιτέρω εκμεταλλεύσεις σε άλλες συνδεδεμένες συσκευές μέσω ενός δρομολογητή, συσκευής IoT ή NAS.

Επιπλέον, οι ενότητες VPNFilter "επιτρέπουν την κλοπή των διαπιστευτηρίων ιστοτόπου και την παρακολούθηση των πρωτοκόλλων Modbus SCADA".

Κοινή χρήση φωτογραφιών Meta

Ένα άλλο ενδιαφέρον (αλλά όχι πρόσφατα ανακαλυφθέν) χαρακτηριστικό του κακόβουλου λογισμικού VPNFilter είναι η χρήση των online υπηρεσιών κοινής χρήσης φωτογραφιών για την εύρεση της διεύθυνσης IP του διακομιστή C & C. Η ανάλυση Talos διαπίστωσε ότι το κακόβουλο λογισμικό δείχνει μια σειρά από διευθύνσεις Photobucket. Το κακόβουλο λογισμικό κατεβάζει την πρώτη εικόνα στη γκαλερί, η αναφορά URL και εξάγει μια διεύθυνση IP διακομιστή που είναι κρυμμένη μέσα στα μεταδεδομένα εικόνας.

Η διεύθυνση IP "εξάγεται από έξι ακέραιες τιμές για γεωγραφικό πλάτος και μήκος GPS στις πληροφορίες EXIF." Εάν αποτύχει, το κακόβουλο πρόγραμμα Stage 1 πέφτει πίσω σε έναν κανονικό τομέα (toknowall.com -περισσότερα σε αυτό παρακάτω) για να κατεβάσετε την εικόνα και δοκιμάστε την ίδια διαδικασία.

Στοχοθετημένο Πακέτο Sniffing

Η επικαιροποιημένη έκθεση Talos αποκάλυψε μερικές ενδιαφέρουσες γνώσεις σχετικά με το module sniffing πακέτων VPNFilter. Αντί να πετάξει τα πάντα, έχει ένα αρκετά αυστηρό σύνολο κανόνων που στοχεύουν συγκεκριμένους τύπους κίνησης. Συγκεκριμένα, η κυκλοφορία από συστήματα βιομηχανικού ελέγχου (SCADA) που συνδέονται με VPN TP-Link R600, συνδέσεις σε μια λίστα προκαθορισμένων διευθύνσεων IP (που δείχνουν προηγμένη γνώση άλλων δικτύων και επιθυμητή κίνηση) καθώς και πακέτα δεδομένων 150 byte ή μεγαλύτερα.

Ο Craig William, ανώτερος ηγέτης τεχνολογίας και παγκόσμιος διευθυντής προβολής στο Talos, είπε στον Ars: "Ψάχνουν για πολύ συγκεκριμένα πράγματα. Δεν προσπαθούν να συγκεντρώσουν όσο το δυνατόν περισσότερη κίνηση. Ακολουθούν ορισμένα πολύ μικρά πράγματα όπως διαπιστευτήρια και κωδικοί πρόσβασης. Δεν έχουμε πολλές πληροφορίες σχετικά με αυτό εκτός από ότι φαίνεται απίστευτα στοχοθετημένο και απίστευτα περίπλοκο. Εξακολουθούμε να προσπαθούμε να καταλάβουμε ποιοι χρησιμοποιούν αυτό. "

Από πού έφτασε το VPNFilter;

Το VPNFilter θεωρείται ότι είναι το έργο μιας κρατικής ομάδας hacking. Ότι η αρχική ριπή της λοίμωξης από το VPNFilter ήταν κυρίως αισθητή σε ολόκληρη την Ουκρανία, αρχικά δάχτυλα υπογράμμισαν τα δακτυλικά αποτυπώματα που υποστήριζαν ρωσικά και η ομάδα πειρατείας, Fancy Bear.

Ωστόσο, όπως είναι η πολυπλοκότητα του κακόβουλου λογισμικού, δεν υπάρχει σαφής γένεση και καμία ομάδα hacking, έθνος-κράτος ή άλλως, έχει προχωρήσει για να διεκδικήσει το κακόβουλο λογισμικό. Δεδομένων των λεπτομερών κανόνων κακόβουλου λογισμικού και της στόχευσης του SCADA και άλλων πρωτοκόλλων του βιομηχανικού συστήματος, φαίνεται ότι είναι πιθανότερο να υπάρξει ένας ηθοποιός του κράτους-έθνους.

Ανεξάρτητα από αυτό που νομίζω, το FBI πιστεύει ότι το VPNFilter είναι μια δημιουργία Fancy Bear. Τον Μάιο του 2018, το FBI κατασχέθηκε ένα domain-ToKnowAll.com - το οποίο θεωρήθηκε ότι έχει χρησιμοποιηθεί για την εγκατάσταση και εντολή κακόβουλου λογισμικού Stage 2 και Stage 3 VPNFilter. Η κατάληψη του τομέα σίγουρα βοήθησε να σταματήσει η άμεση εξάπλωση του VPNFilter, αλλά δεν διέκοψε την κύρια αρτηρία. η ουκρανική SBU πήρε μια επίθεση VPNFilter σε μια μονάδα επεξεργασίας χημικών προϊόντων τον Ιούλιο του 2018, για έναν.

Το VPNFilter φέρει επίσης ομοιότητες με το κακόβουλο λογισμικό BlackEnergy, έναν Trojan APT που χρησιμοποιείται έναντι ευρέος φάσματος ουκρανικών στόχων. Και πάλι, αν και αυτό δεν απέχει από πλήρη στοιχεία, η συστημική στόχευση της Ουκρανίας προέρχεται κυρίως από ομάδες με ρωσικούς δεσμούς.

Έχω προσβληθεί από το VPNFilter;

Οι πιθανότητες είναι ότι ο δρομολογητής σας δεν φιλοξενεί το κακόβουλο λογισμικό VPNFilter. Αλλά είναι πάντα καλύτερο να είσαι ασφαλής από το συγγνώμη:

- Ελέγξτε αυτήν τη λίστα για το δρομολογητή σας. Εάν δεν είστε στη λίστα, όλα είναι εντάξει.

- Μπορείτε να κατευθυνθείτε προς την τοποθεσία Symantec VPNFilter Check. Ελέγξτε το πλαίσιο των όρων και προϋποθέσεων και, στη συνέχεια, πατήστε το πλήκτρο ελέγχου Εκτέλεση VPNFilter ελέγχου . Η δοκιμή ολοκληρώνεται εντός δευτερολέπτων.

Έχω μολυνθεί με το VPNFilter: Τι να κάνω;

Εάν ο Έλεγχος VPNFilter της Symantec επιβεβαιώσει ότι ο δρομολογητής σας είναι μολυσμένος, έχετε μια σαφή πορεία δράσης.

- Επαναφέρετε τον δρομολογητή σας και στη συνέχεια εκτελέστε ξανά τον έλεγχο VPNFilter.

- Επαναφέρετε το δρομολογητή στις εργοστασιακές ρυθμίσεις.

- Πραγματοποιήστε λήψη του πιο πρόσφατου υλικολογισμικού για το δρομολογητή σας και ολοκληρώστε μια καθαρή εγκατάσταση του υλικολογισμικού, κατά προτίμηση χωρίς ο δρομολογητής να κάνει online σύνδεση κατά τη διάρκεια της διαδικασίας.

Επιπλέον, θα πρέπει να ολοκληρώσετε την πλήρη σάρωση του συστήματος σε κάθε συσκευή που είναι συνδεδεμένη με τον μολυσμένο δρομολογητή.

Πρέπει πάντοτε να αλλάζετε τα προεπιλεγμένα στοιχεία ταυτότητας του δρομολογητή σας, καθώς και οποιεσδήποτε συσκευές IoT ή NAS (οι συσκευές IoT δεν κάνουν αυτή την εργασία εύκολη) Γιατί το Διαδίκτυο των πραγμάτων είναι ο μεγαλύτερος εφιάλτης ασφαλείας Γιατί το Internet των πραγμάτων είναι ο μεγαλύτερος εφιάλτης ασφαλείας Μια μέρα, φτάνετε στο σπίτι από τη δουλειά για να ανακαλύψετε ότι το οικιακό σύστημα ασφαλείας που έχει ενεργοποιηθεί με σύννεφο έχει παραβιαστεί, πώς θα μπορούσε να συμβεί αυτό, με το Internet of Things (IoT), θα μπορούσατε να μάθετε τον σκληρό τρόπο. . Επίσης, ενώ υπάρχουν αποδείξεις ότι το VPNFilter μπορεί να αποφύγει κάποια τείχη προστασίας, έχοντας εγκαταστήσει και ρυθμίσει σωστά 7 απλές συμβουλές για την ασφάλεια του δρομολογητή και του δικτύου Wi-Fi σε λεπτά 7 απλές συμβουλές για την ασφάλεια του δρομολογητή και του δικτύου Wi-Fi σε λεπτά Είναι κάποιος ορμητικός και να παρακολουθήσετε την επισκεψιμότητα Wi-Fi, κλέβοντας τους κωδικούς πρόσβασης και τους αριθμούς πιστωτικών καρτών σας; Θα μάθαινα καν αν κάποιος ήταν; Πιθανώς όχι, ασφαλίστε το ασύρματο δίκτυό σας με αυτά τα 7 απλά βήματα. Διαβάστε περισσότερα θα σας βοηθήσει να κρατήσετε πολλά άλλα δυσάρεστα πράγματα από το δίκτυό σας.

Προσέξτε για κακόβουλο πρόγραμμα δρομολογητή!

Το κακόβουλο πρόγραμμα του δρομολογητή γίνεται όλο και πιο κοινό. Τα κακόβουλα προγράμματα και τα τρωτά σημεία του Διαδικτύου είναι παντού και με τον αριθμό των συσκευών που γίνονται online, θα επιδεινωθούν. Ο δρομολογητής σας είναι το επίκεντρο για τα δεδομένα στο σπίτι σας. Ωστόσο, δεν λαμβάνει σχεδόν τόσο προσοχή ασφαλείας όσο και άλλες συσκευές.

Με απλά λόγια, ο δρομολογητής σας δεν είναι ασφαλής καθώς σκέφτεστε 10 τρόποι ο δρομολογητής σας δεν είναι τόσο ασφαλής όσο σκέφτεστε 10 τρόποι ο δρομολογητής σας δεν είναι τόσο ασφαλής όσο σκέφτεστε Εδώ είναι 10 τρόποι με τους οποίους ο δρομολογητής σας θα μπορούσε να εκμεταλλευτεί οι χάκερ και οι οδηγοί- από τους ασύρματοι αεροπειρατές. Διαβάστε περισσότερα .

Εξερευνήστε περισσότερα σχετικά με: Internet of Things, Malware, Online Security, Router.